![]()

Malware(マルウェア)は Malicious softwere(悪意のあるソフトウェア)の 混成語で、ウイルス・ワーム・トロイの木馬・スパイウェア など 悪意のあるコードを含んだ プログラムの 総称で、一般的に使用されている広義での コンピュータウイルス とほぼ同義。

マルウェアの感染経路

- メールの添付ファイル

最も一般的なマルウェアの感染経路はメールの添付ファイルで、不審なメールを開くだけで感染することもある。 - ウェブサイトのリンク

ワームやウイルスが仕組まれたウェブページを開いたり、リンクをクリックすることで感染する。

怪しいページに近づかなくても一般企業の公式サイトや官公庁のサイトがクラッキングを受けて改竄され、サイトへアクセスするとマルウェアが仕組まれているページヘ転送されるケースもある。 - フリーソフトなどのインストールによる感染

多くはトロイの木馬の偽装として魅力的な機能を持つフリーソフトとして公開されているが、インストールすると悪意のあるコードが実行される仕組みになっている。 - USBメモリなどメディアからの感染

Windowsの初期設定で有効になっているドライブの自動読込みを利用し、マルウェアに感染した PCに USBメモリを接続することでメディアが感染し、感染した USBメモリを別の PCに接続することで感染が広がるもので、オフラインでも拡散していくのが特徴。 - ネットワーク接続による感染

ワームの中には IPアドレスを自動生成して手当たりしだいに攻撃する無差別テロのようなタイプが存在し、インターネットに接続しているだけで感染する可能性がある。

オンラインのパソコンは常に脅威に晒されているが、マルウェア感染はユーザーの過失に因るところが大きい。

代表的なマルウェアの形態

マルウェアには大きく分けて 4 つの形態がある。

- コンピュータウイルス

生物に感染するウイルスのように単体では増殖することができず、他の細胞(プログラム)に寄生(改ざん)して活動する。 - ワーム

他のプログラムを必要とせず、単体で活動して自己増殖する。 - トロイの木馬

フリーソフトなどに偽装してインストールを促し、プログラムが インストールされたパソコンは攻撃者からコントロール可能になる。 - スパイウェア

コンピューター内部の情報を外部へ送信するプログラム。

現在は攻撃者が用意したサーバからプログラムをダウンロードする ダウンローダー によってパソコン内に様々な 悪意のあるプログラムを設置する多段型の シーケンシャルマルウェア が増加している。

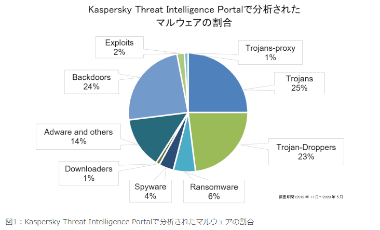

近年は トロイの木馬 による攻撃が増加 している。

ファイルレス 攻撃

ファイルレス攻撃 はマルウェアのような実行ファイルがなく、Windows標準のスクリプト言語 Powershellなどを利用して攻撃するもので、企業などをターゲットにする 標的型攻撃 で増加している。

代表的なマルウェア

-

- コンピュータウイルス

狭義での コンピュータウイルス は自己増殖できないプログラムで、近年は減少傾向にある。 - トロイの木馬

アプリなどに偽装してコンピュータに侵入するタイプのマルウェアで、感染するとコンピュータの制御やセキュリティシステム全体を乗っ取ることも可能な脅威。

ユーザーが自身がウェブサイトや SNS/ メールの URLなどから 偽装したトロイの木馬のダウンロード・実行することで感染する。 - スケアウェア

ユーザーの不安を煽るマルウェアの総称で、トロイの木馬やウイルスとして感染する。 - アドウェア

は広告を表示させるプログラムで、他の脅威に比べ実害は少ないが、ポルノを含めた大量の広告を表示させるなど迷惑なものもあり、スパイウェアの性質を備えている脅威も存在する。 - フィッシング(phishing)

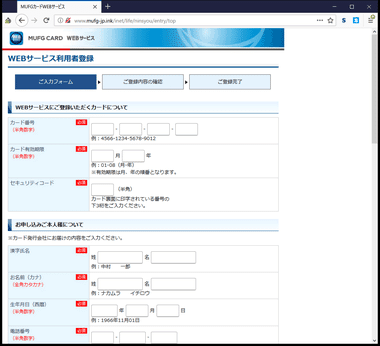

ログイン情報やクレジットカード情報などを盗む詐欺行為で 、通販サイトや金融会社を模倣して設計されたウェブサイトに誘導し、偽のフォームに入力させるタイプが一般的。 - ルートキット

攻撃者が攻撃対象のコンピュータをリモート操作するのに必要なマルウェア一式で、トロイの木馬などでコンピュータに侵入すると自らを隠蔽してセキュリティアプリからの検出を回避し、キーロガーやバックドアの設置、システムの改ざん、機密情報の抜き取り、有害コードの隠蔽などが行われ、感染していることに気付きにくいため被害が拡大する傾向にある。 - クライムウェア

犯罪行為を目的 をしたマルウェア の総称。 - エクスプロイト

OSやソフトウェアの脆弱性(セキュリティホール)を悪用して攻撃を行うマルウェアで、未知の脆弱性を利用するゼロデイ攻撃は被害が甚大になりやすい。

攻撃の経路はトロイの木馬やメールの添付ファイル、改ざんされたウェブサイトへのアクセスなど多様で、攻撃されると不正アクセスや不正プログラムの実行が可能になる。 - ボット/ ボットネット

ボットは感染したコンピュータをネットワーク経由で 外部から遠隔操作 できるようにするマルウェアで、トロイの木馬やメールの添付ファイル、改ざんされたウェブサイトへのアクセスなどで感染する。

ボットネット はボットをネットワーク化したもので、ボットを制御する C&C(Command and Control )サーバー などのボットマスター からゾンビ化した多数のコンピュータに指令を出し、DDoS のような大規模な攻撃に利用する。 - DDOS

多数のコンピュータから 1つサーバーへ膨大なトラフィックを送信し、サーバのリソースを消費してシステムをダウンさせたり、セキュリティ機能を無効にしてデータを盗むことができるようにするもので、企業や官公庁などがターゲットにされやすい。

- コンピュータウイルス

コンピュータウイルス

- マクロウイルス

Microsoft Officeの Wordや Excelに実装されている「マクロ」を悪用したウイルス型に属するマルウェア。

Word・Excelを開いてマクロ を有効すると悪意のあるコードが実行される原始的なマルウェアで、メールの添付ファイルとして送付される。 - ドキュメントファイル ウイルス

マクロウイルスと異なり マクロ機能ではなく Word / Excel / Power Point のほか、PDFなどのドキュメントファイルに仕組まれているウイルスで、ファイルを開いたりドキュメント内の画像をクリック、PowerPoint のスライドショー実行などで感染する。

トロイの木馬

- バックドア

通常の認証経路をバイパスしてコンピュータに侵入する仕組みで、トロイの木馬としてインストールされるほか、ファームウェアなどに意図的に組み込まれる場合があり、バックドアがインストールされると攻撃者は不正アクセスやマルウェアの転送作業が行えるようになる。 - トロージャンドロッパー

トロイの木馬としてユーティリティソフトなどに偽装して パソコンに侵入し、ドロッパー内部の不正プログラムを実行するか、ダウンロードプロセスを自動実行してマルウェアをダウンロードする。

ドロッパー自体には不正コードが含まれていないか、不正コードを暗号化するなどしてセキュリティソフトの検出を回避する特徴がある。 - トロージャン ダウンローダー

ドロッパー で ダウンロードプロセスを実行するタイプの別称。

トロイの木馬 としてパソコンに侵入してマルウェアをダウンロードする脅威で、近年 増加している「シーケンシャルマルウェア」で利用される。 - キーロガー

キーボードで行ったすべてのキーストロークを記録するもので、キーロガー 自体はトロイの木馬ではないが、ユーザーのログイン情報などを盗む手段として、トロイの木馬に組み込まれることが多い機能。

スケアウェア

- ランサムウェア

感染したパソコンを完全にロック状態にし、パソコンに保存されたデータの復元を条件に身代金を要求してくる。 - ローグウェア(偽装セキュリティツール)

閲覧中のウェブサイトがウイルス感染しているようなポップアップ表示などで偽装したセキュリティアプリのインストールを促し、アプリをインストールすると偽のウイルス駆除のために有料版の購入が必要になり、個人情報やクレジットカード情報が盗まれる。

アドウェア

- ブラウザハイジャッカー

ブラウザハイジャッカー は ブラウザの設定を変更して 元に戻せなくなる 迷惑なプログラムで、ホームページの変更 , 検索エンジンの変更 , ツールバーの変更 , 広告のポップアップ表示 などが行われる。

従来ブラウザハイジャッカーはフリーソフトのインストーラーにバンドルされていたが、現在はブラウザの拡張機能(アドオン / プラグイン)として提供され、トロイの木馬と同じくユーザー自身がインストールしているケースが多い。

フィッシング

近年のフィッシングサイトはトラフィックが暗号化されていない http を使用しているなどの違いはあるものの、デザインだけ見ると本物と見分けがつかないほど精緻に作り込まれているものが増加している。

- ファーミング

DNSの設定や HOSTファイルを書き換えて偽のサイトに誘導するもので 、ブックマークや検索結果に表示されているリンクからでも偽のサイトにリダイレクトされるため、ユーザーが気づきにくく被害に遭いやすい。 - スパム

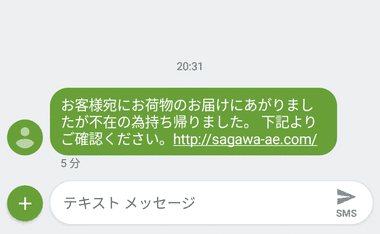

無差別に一括して大量にメールや SNSなどにメッセージを送信する迷惑行為で、主に広告や宣伝に利用されるが、中にはフィッシングサイトへ誘導する なりすまし もある。

SNS に送信される不在連絡の「なりすまし」は被害が多いため、リンクをクリックする前に URLの確認は必須で、基本は SNSやメールのリンクを踏まず、公式アプリや公式サイトに直接アクセスして確認する。

感染の予防

ユーザーの行動

- 不審なファイルやメールを開かない

- 怪しいサイトにアクセスしない

- メールや SNSのリンクは踏まない

- 信頼度の低いアプリはインストールしない

- ダウンロードしたアプリは VirusTotal でスキャンする

セキュリティ対策

- Windowsやアプリケーションを最新の状態にする

Windowsは毎月第 2火曜日の翌日にセキュリティ更新プログラム がリリースされ、危険度が高い 脆弱性が発見された場合は次回のリリース日を待たずにセキュリティパッチ が配布される。

- ルーターの導入

無線 / 有線を問わず インターネット接続の 際にパケットフィルタリングなどのセキュリティ機能が備わっているルーターを使用することで、不正アクセスに対してのセキュリティが向上する。 - セキュリティアプリの導入

有料のセキュリティアプリには Microsoft Defenderにはないブラウジングの保護やゼロデイ攻撃など未知の脅威への対応、 ネットワークの保護など多様化するセキュリティリスクに対応しており、Microsoft Defenderよりも強力な保護を期待できる。

感染が疑わしい場合の対処法

パソコンの起動や処理が突然遅くなった場合や直近の操作でマルウェアの感染が疑われる場合、パソコンの操作可能であれば Windowsをアップデートし、セキュリティソフトを使用している場合はウイルス定義を最新の状態にしてから以下の順序でセキュリティアプリを実行する。

- Microsoft Defenderの オフライン スキャンを実行

- 起動ディスクからスキャンする Kaspersky Rescue Disk を実行

Rescue Diskを実行してもマルウェアを駆除できなかった場合は、ウイルススキャンで安全が確認されたデータをバックアップ後、Windowsのクリーンインストールを推奨。

関連記事

システムレベルで動作して 広告ブロックのほか フィッシングコンテンツ や 悪意のあるドメイン、オンライントラッカーからシステムを保護する プライバシー保護アプリ

マルウェアの挙動を解析するヒューリスティック技術により未知のマルウェアも検出できるパフォーマンスと高い検出率に定評があるセキュリティソフト

リアルタイムプロテクション・ファイアウォール・ネットワークのセキュリティスキャンなどを利用でき、検出率 や 偽陽性率 ( 誤検出率 ) の成績がトップレベルの 無料セキュリティソフト

ウイルス・ランサムウェアなどの マルウェア対策のほか、セーフティブラウジング機能やパスワードマネージャー を実装した 多機能 セキュリティーソフト

Surfshark VPNとマルウェア対策・広告やトラッキングのない検索・データ漏洩の監視など プライバシー保護とマルウェア対策ができるセキュリティアプリ